OpenID Connect s’est imposé comme le standard universel de l’authentification fédérée depuis plus d’une décennie. Simple, robuste et largement adopté, il a permis à des millions d’organisations de déléguer l’authentification à des fournisseurs d’identité de confiance tout en offrant aux utilisateurs une expérience fluide via le Single Sign-On.

Pourtant, un nouveau protocole émerge et permet d’envisager d’autres pratiques en IAM : OpenID for Verifiable Presentations (OpenID4VP). Finalisé dans sa version 1.0 en 2024 et déjà adopté par 38 juridictions à travers le monde, il propose une approche radicalement différente de la gestion de l’identité numérique.

Faut-il pour autant abandonner OpenID Connect ? Certainement pas. Ces deux protocoles ne sont pas en opposition mais répondent à des besoins différents. La question centrale pour tout responsable IAM est donc : comment ces deux approches coexisteront-elles dans votre architecture ?

Cet article vous propose un comparatif structuré pour vous aider à comprendre ces protocoles et anticiper l’évolution de votre architecture IAM.

Rappel : comment fonctionne OpenID Connect

Avant d’explorer OpenID4VP, rappelons brièvement les fondamentaux d’OpenID Connect, qui reste aujourd’hui le protocole d’authentification dominant dans les architectures modernes.

OpenID Connect (OIDC) est une couche d’authentification construite au-dessus d’OAuth 2.0. Là où OAuth 2.0 se concentre sur la délégation d’autorisation (permettre à une application d’accéder à des ressources), OIDC apporte une sémantique d’authentification et un format standardisé pour transmettre l’identité d’un utilisateur.

Le modèle repose sur trois acteurs principaux :

- La Relying Party (RP) : l’application ou le service qui a besoin d’authentifier l’utilisateur

- Le fournisseur d’identité (IdP) : le serveur qui authentifie l’utilisateur et atteste de son identité

- L’utilisateur : la personne qui souhaite accéder au service

Le principe est simple : l’application délègue l’authentification à un IdP de confiance (comme Microsoft Entra ID, Keycloak, Okta, ou Google), qui vérifie l’utilisateur et retourne un ID Token contenant les informations d’identité (nom, email, etc.). L’application fait confiance à l’IdP et accepte ces informations sans les vérifier elle-même.

Ce modèle a connu un succès massif pour plusieurs raisons :

- Simplicité d’intégration : des bibliothèques existent pour tous les langages

- Expérience utilisateur fluide : SSO entre applications

- Sécurité mutualisée : l’authentification est gérée par des serveurs spécialisés

- Standards ouverts : interopérabilité garantie

Cependant, ce modèle présente aussi des limites structurelles qui deviennent de plus en plus visibles face aux enjeux contemporains de protection des données et de souveraineté numérique.

OpenID4VP : un modèle radicalement différent

OpenID for Verifiable Presentations propose un changement de paradigme fondamental dans la manière d’établir la confiance numérique.

Le principe : présenter des preuves au lieu de déléguer la confiance

Plutôt que de s’appuyer sur un fournisseur d’identité pour attester en temps réel de l’identité d’un utilisateur, OpenID4VP permet à l’utilisateur de présenter directement des justificatifs numériques vérifiables, émis en amont par des autorités de confiance et stockés dans un portefeuille numérique (wallet) qu’il contrôle.

Le modèle fait intervenir trois acteurs différents :

- L’émetteur (Issuer) : l’autorité qui délivre un justificatif numérique signé cryptographiquement

- Le détenteur (Holder) : l’utilisateur qui possède un wallet où sont stockés ses justificatifs

- Le vérificateur (Verifier) : le service qui demande une preuve et vérifie la signature cryptographique

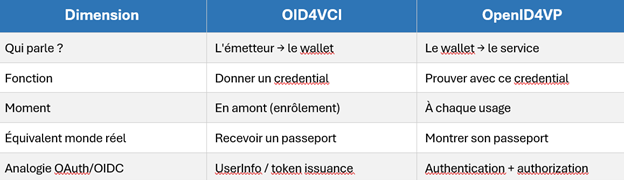

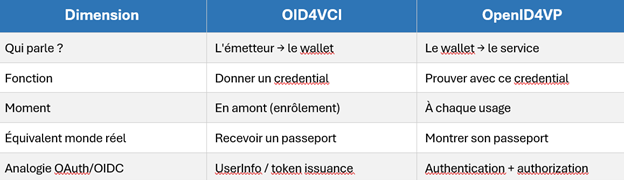

OpenID4VCI et OpenID4VP : deux protocoles complémentaires

Pour bien comprendre l’écosystème des Verifiable Credentials, il est important de distinguer deux protocoles qui travaillent ensemble :

- OpenID for Verifiable Credential Issuance (OID4VCI) : permet à une autorité (État, entreprise, université) de délivrer un justificatif numérique dans le wallet d’un utilisateur

- OpenID for Verifiable Presentations (OID4VP) : permet à cet utilisateur de présenter ensuite ce justificatif à un service pour prouver une information de façon vérifiable

Ces deux protocoles forment un cycle complet : OID4VCI pour « recevoir » les justificatifs, OpenID4VP pour les « utiliser ». Dans cet article, nous nous concentrons principalement sur OpenID4VP, qui modifie directement la manière dont les services vérifient l’identité, par opposition à OpenID Connect.

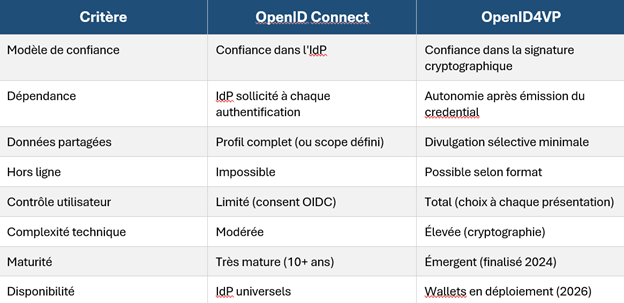

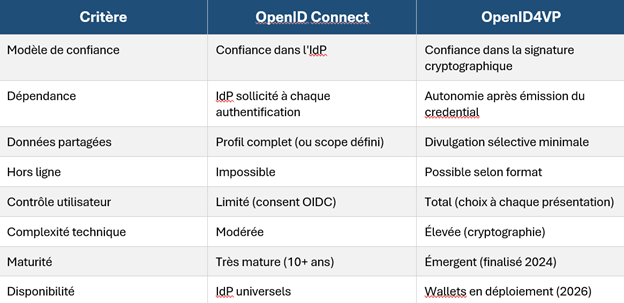

Tableau comparatif détaillé

Pour mieux comprendre les différences entre OpenID Connect et OpenID4VP, voici un tableau comparatif sur les dimensions clés :

Ce tableau met en lumière que ces deux protocoles ne sont pas interchangeables : ils excellent dans des contextes différents.

OpenID Connect et OpenID4VP : contextes d’utilisation

OpenID Connect et OpenID4VP ne sont pas des alternatives entre lesquelles il faut choisir, mais deux approches complémentaires qui coexisteront. Voici les contextes où chacun excelle naturellement :

Utilisez OpenID Connect quand :

✓ L’authentification simple suffit

✓ Le SSO est l’objectif principal

✓ Contexte B2E : applications internes d’entreprise

✓ Écosystème IdP en place

✓ Besoin de déploiement rapide

✓ Utilisateurs sans wallet

Utilisez OpenID4VP quand :

✓ Vérification d’identité forte requise (KYC, conformité)

✓ Minimisation des données obligatoire (RGPD strict)

✓ Divulgation sélective nécessaire

✓ Preuves cryptographiques indispensables

✓ Enjeux de souveraineté numérique

✓ Anticipation EUDI Wallet (secteur public, services régulés)

Cas d’usage sectoriels analysés

Pour illustrer ces contextes, voici quelques exemples sectoriels :

Banque et Assurance

- OpenID Connect : Authentification clients existants, SSO entre services, accès collaborateurs.

- OpenID4VP : Onboarding nouveaux clients via France Identité (réduction délai de 48h à quelques minutes), vérification revenus par credential, preuve de résidence sans stocker l’adresse.

E-commerce

- OpenID Connect : Login classique, social login, espace client.

- OpenID4VP : Vérification d’âge pour produits réglementés sans révéler date de naissance, preuve d’identité pour retrait colis, vérification statut professionnel B2B.

Santé

- OpenID Connect : Portail patient, authentification professionnels de santé.

- OpenID4VP : Carte Vitale numérique, ordonnances vérifiables, partage ciblé d’informations médicales.

Administration publique

- OpenID4VP : Démarches citoyens avec France Identité, attestations officielles dématérialisées, droits et prestations. L’État français prépare activement l’intégration d’OpenID4VP dans France Identité en conformité avec eIDAS 2.0.

Ressources Humaines

- OpenID4VP : Vérification diplômes instantanée, casier judiciaire pour métiers sensibles, habilitations professionnelles, certifications.

Les limites actuelles d’OpenID4VP

Malgré son potentiel, OpenID4VP présente des limites importantes à considérer :

Déploiement des wallets

Le principal frein est la disponibilité des portefeuilles numériques. L’EUDI Wallet est prévu pour fin 2026, mais l’adoption massive prendra plusieurs années (2026-2028). Cette période impose une stratégie hybride.

Complexité technique accrue

Implémenter OpenID4VP nécessite : cryptographie avancée, support multi-formats (SD-JWT VC, mDOC), gestion de la révocation, compréhension des trust frameworks. Cette complexité implique formation des équipes et recours à des intégrateurs spécialisés.

Cas d’usage non couverts

OpenID4VP n’est pas universel :

✗ Authentification continue avec session longue durée

✗ Fédération inter-entreprises classique

✗ Authentification sans justificatif à présenter

✗ Applications legacy (migration coûteuse)

⚠️ Maturité de l’écosystème : un point de vigilance critique

Au-delà des limites techniques, la principale contrainte d’OpenID4VP aujourd’hui est sa maturité globale :

- Wallets : déploiement progressif, adoption utilisateur incertaine (horizon 2026-2028)

- Solutions IAM : support encore expérimental ou absent

- Émetteurs : peu de justificatifs disponibles au format Verifiable Credentials

- Retours d’expérience : très limités en production, essentiellement des projets pilotes

Cette immaturité implique qu’OpenID4VP reste aujourd’hui un sujet de veille et d’expérimentation plutôt qu’une solution déployable en production pour la majorité des organisations.

Keycloak et OpenID4VP / OID4VCI

Keycloak, solution open source de gestion des identités, constitue une base solide pour gérer l’authentification OpenID Connect aujourd’hui et préparer l’avenir. Voici l’état actuel du support des Verifiable Credentials :

État du support OID4VCI (émission de credentials) :

- Keycloak a introduit un support expérimental pour OpenID for Verifiable Credential Issuance (OID4VCI) dans ses versions récentes (v25/26)

- Keycloak peut agir en tant qu’Issuer de Verifiable Credentials selon les flux OIDC dédiés (notamment le flux de code pré-autorisé)

- Cette fonctionnalité permet d’émettre des justificatifs dans les wallets utilisateurs

Source : Keycloak Release Notes

État du support OpenID4VP (présentation de credentials) :

- Aucun support natif d’OpenID4VP n’est disponible à ce jour dans Keycloak

- Aucune fonctionnalité prête à l’emploi ne permet de jouer le rôle de Verifier recevant une Verifiable Presentation

- La prise en charge d’OpenID4VP et de Self-Issued OpenID Provider v2 (SIOPv2) est en discussion dans la communauté Keycloak, mais reste au stade de développement

Sources : Discussion GitHub #17616 et Issue #25936

Implications pratiques :

- Keycloak reste une solution robuste pour gérer OpenID Connect (authentification actuelle)

- Le support OID4VCI expérimental permet d’expérimenter l’émission de credentials

- Pour implémenter OpenID4VP comme Verifier, des développements spécifiques ou des solutions complémentaires sont nécessaires

- La roadmap Keycloak évolue, il est recommandé de suivre les discussions communautaires

Conclusion : Complémentarité et transition progressive

OpenID4VP ne vient pas remplacer OpenID Connect, mais le compléter pour répondre à de nouveaux enjeux que le modèle classique ne peut pas adresser efficacement.

L’enjeu pour les responsables IAM n’est pas de migrer d’OpenID Connect vers OpenID4VP, mais de comprendre comment ces deux modèles coexisteront dans votre architecture :

- OpenID Connect continuera d’assurer l’authentification quotidienne et le SSO pour la majorité des cas d’usage

- OpenID4VP complétera progressivement cette architecture pour les cas nécessitant vérification forte, conformité stricte ou divulgation sélective

- La transition sera graduelle et nécessitera une coexistence longue durée

Position d’Aduneo sur OpenID4VP :

Nous suivons de près l’évolution d’OpenID4VP et préparons nos clients à cette transformation, mais nous recommandons actuellement une approche prudente :

- Veille et formation : comprendre les concepts et suivre la maturation de l’écosystème

- Expérimentation ciblée : identifier des cas pilotes pertinents (vérification d’âge, KYC simplifié)

- Maintien de la robustesse OpenID Connect : ne pas fragiliser l’existant fonctionnel

- Suivi des wallets : anticiper l’arrivée de l’EUDI Wallet (fin 2026) et de France Identité

OpenID4VP représente une évolution importante de l’IAM, mais pas une révolution immédiate. Les organisations qui comprennent cette distinction, qui se forment progressivement et qui maintiennent une architecture flexible seront les mieux positionnées pour intégrer ces nouvelles capacités quand l’écosystème sera mature.

Vous souhaitez évaluer la pertinence d’OpenID4VP pour vos cas d’usage ?

Contactez nos experts IAM pour un audit personnalisé : Echanger avec nos experts.

Sources et liens utiles

Standards OpenID :

Keycloak :

EUDI Wallet et France Identité :

Pour aller plus loin :

- SAML, OAuth2, OpenID Connect : Comment choisir le bon protocole d’authentification en 2025 ?

- Keycloak : une alternative open source pour la gestion des identités et accès client (CIAM)

_______

Article rédigé par Aduneo – Experts IAM depuis 2001

www.aduneo.com | contact@aduneo.com

Aduneo

Expert cyber IAM depuis 2001

Spécialisés dans les domaines de la gestion des identités et des accès (IAM, CIAM, IGA, PAM, CIEM) et de la sécurité des infrastructures, nous aidons les organisations à sécuriser et à optimiser leurs environnements numériques on-premise, cloud et hybrides. Avec une expertise pointue dans ces secteurs critiques, nous comprenons les enjeux spécifiques de protection des données et d'accès sécurisé auxquels nos clients font face dans leur transformation digitale.

Démarrez tout de suite votre projet IAM avec nos équipes !

Nos agences

Nous contacter

Accès rapide

Sommaire

OpenID Connect s’est imposé comme le standard universel de l’authentification fédérée depuis plus d’une décennie. Simple, robuste et largement adopté, il a permis à des millions d’organisations de déléguer l’authentification à des fournisseurs d’identité de confiance tout en offrant aux utilisateurs une expérience fluide via le Single Sign-On.

Pourtant, un nouveau protocole émerge et permet d’envisager d’autres pratiques en IAM : OpenID for Verifiable Presentations (OpenID4VP). Finalisé dans sa version 1.0 en 2024 et déjà adopté par 38 juridictions à travers le monde, il propose une approche radicalement différente de la gestion de l’identité numérique.

Faut-il pour autant abandonner OpenID Connect ? Certainement pas. Ces deux protocoles ne sont pas en opposition mais répondent à des besoins différents. La question centrale pour tout responsable IAM est donc : comment ces deux approches coexisteront-elles dans votre architecture ?

Cet article vous propose un comparatif structuré pour vous aider à comprendre ces protocoles et anticiper l’évolution de votre architecture IAM.

Rappel : comment fonctionne OpenID Connect

Avant d’explorer OpenID4VP, rappelons brièvement les fondamentaux d’OpenID Connect, qui reste aujourd’hui le protocole d’authentification dominant dans les architectures modernes.

OpenID Connect (OIDC) est une couche d’authentification construite au-dessus d’OAuth 2.0. Là où OAuth 2.0 se concentre sur la délégation d’autorisation (permettre à une application d’accéder à des ressources), OIDC apporte une sémantique d’authentification et un format standardisé pour transmettre l’identité d’un utilisateur.

Le modèle repose sur trois acteurs principaux :

- La Relying Party (RP) : l’application ou le service qui a besoin d’authentifier l’utilisateur

- Le fournisseur d’identité (IdP) : le serveur qui authentifie l’utilisateur et atteste de son identité

- L’utilisateur : la personne qui souhaite accéder au service

Le principe est simple : l’application délègue l’authentification à un IdP de confiance (comme Microsoft Entra ID, Keycloak, Okta, ou Google), qui vérifie l’utilisateur et retourne un ID Token contenant les informations d’identité (nom, email, etc.). L’application fait confiance à l’IdP et accepte ces informations sans les vérifier elle-même.

Ce modèle a connu un succès massif pour plusieurs raisons :

- Simplicité d’intégration : des bibliothèques existent pour tous les langages

- Expérience utilisateur fluide : SSO entre applications

- Sécurité mutualisée : l’authentification est gérée par des serveurs spécialisés

- Standards ouverts : interopérabilité garantie

Cependant, ce modèle présente aussi des limites structurelles qui deviennent de plus en plus visibles face aux enjeux contemporains de protection des données et de souveraineté numérique.

OpenID4VP : un modèle radicalement différent

OpenID for Verifiable Presentations propose un changement de paradigme fondamental dans la manière d’établir la confiance numérique.

Le principe : présenter des preuves au lieu de déléguer la confiance

Plutôt que de s’appuyer sur un fournisseur d’identité pour attester en temps réel de l’identité d’un utilisateur, OpenID4VP permet à l’utilisateur de présenter directement des justificatifs numériques vérifiables, émis en amont par des autorités de confiance et stockés dans un portefeuille numérique (wallet) qu’il contrôle.

Le modèle fait intervenir trois acteurs différents :

- L’émetteur (Issuer) : l’autorité qui délivre un justificatif numérique signé cryptographiquement

- Le détenteur (Holder) : l’utilisateur qui possède un wallet où sont stockés ses justificatifs

- Le vérificateur (Verifier) : le service qui demande une preuve et vérifie la signature cryptographique

OpenID4VCI et OpenID4VP : deux protocoles complémentaires

Pour bien comprendre l’écosystème des Verifiable Credentials, il est important de distinguer deux protocoles qui travaillent ensemble :

- OpenID for Verifiable Credential Issuance (OID4VCI) : permet à une autorité (État, entreprise, université) de délivrer un justificatif numérique dans le wallet d’un utilisateur

- OpenID for Verifiable Presentations (OID4VP) : permet à cet utilisateur de présenter ensuite ce justificatif à un service pour prouver une information de façon vérifiable

Ces deux protocoles forment un cycle complet : OID4VCI pour « recevoir » les justificatifs, OpenID4VP pour les « utiliser ». Dans cet article, nous nous concentrons principalement sur OpenID4VP, qui modifie directement la manière dont les services vérifient l’identité, par opposition à OpenID Connect.

Tableau comparatif détaillé

Pour mieux comprendre les différences entre OpenID Connect et OpenID4VP, voici un tableau comparatif sur les dimensions clés :

Ce tableau met en lumière que ces deux protocoles ne sont pas interchangeables : ils excellent dans des contextes différents.

OpenID Connect et OpenID4VP : contextes d’utilisation

OpenID Connect et OpenID4VP ne sont pas des alternatives entre lesquelles il faut choisir, mais deux approches complémentaires qui coexisteront. Voici les contextes où chacun excelle naturellement :

Utilisez OpenID Connect quand :

✓ L’authentification simple suffit

✓ Le SSO est l’objectif principal

✓ Contexte B2E : applications internes d’entreprise

✓ Écosystème IdP en place

✓ Besoin de déploiement rapide

✓ Utilisateurs sans wallet

Utilisez OpenID4VP quand :

✓ Vérification d’identité forte requise (KYC, conformité)

✓ Minimisation des données obligatoire (RGPD strict)

✓ Divulgation sélective nécessaire

✓ Preuves cryptographiques indispensables

✓ Enjeux de souveraineté numérique

✓ Anticipation EUDI Wallet (secteur public, services régulés)

Cas d’usage sectoriels analysés

Pour illustrer ces contextes, voici quelques exemples sectoriels :

Banque et Assurance

- OpenID Connect : Authentification clients existants, SSO entre services, accès collaborateurs.

- OpenID4VP : Onboarding nouveaux clients via France Identité (réduction délai de 48h à quelques minutes), vérification revenus par credential, preuve de résidence sans stocker l’adresse.

E-commerce

- OpenID Connect : Login classique, social login, espace client.

- OpenID4VP : Vérification d’âge pour produits réglementés sans révéler date de naissance, preuve d’identité pour retrait colis, vérification statut professionnel B2B.

Santé

- OpenID Connect : Portail patient, authentification professionnels de santé.

- OpenID4VP : Carte Vitale numérique, ordonnances vérifiables, partage ciblé d’informations médicales.

Administration publique

- OpenID4VP : Démarches citoyens avec France Identité, attestations officielles dématérialisées, droits et prestations. L’État français prépare activement l’intégration d’OpenID4VP dans France Identité en conformité avec eIDAS 2.0.

Ressources Humaines

- OpenID4VP : Vérification diplômes instantanée, casier judiciaire pour métiers sensibles, habilitations professionnelles, certifications.

Les limites actuelles d’OpenID4VP

Malgré son potentiel, OpenID4VP présente des limites importantes à considérer :

Déploiement des wallets

Le principal frein est la disponibilité des portefeuilles numériques. L’EUDI Wallet est prévu pour fin 2026, mais l’adoption massive prendra plusieurs années (2026-2028). Cette période impose une stratégie hybride.

Complexité technique accrue

Implémenter OpenID4VP nécessite : cryptographie avancée, support multi-formats (SD-JWT VC, mDOC), gestion de la révocation, compréhension des trust frameworks. Cette complexité implique formation des équipes et recours à des intégrateurs spécialisés.

Cas d’usage non couverts

OpenID4VP n’est pas universel :

✗ Authentification continue avec session longue durée

✗ Fédération inter-entreprises classique

✗ Authentification sans justificatif à présenter

✗ Applications legacy (migration coûteuse)

⚠️ Maturité de l’écosystème : un point de vigilance critique

Au-delà des limites techniques, la principale contrainte d’OpenID4VP aujourd’hui est sa maturité globale :

- Wallets : déploiement progressif, adoption utilisateur incertaine (horizon 2026-2028)

- Solutions IAM : support encore expérimental ou absent

- Émetteurs : peu de justificatifs disponibles au format Verifiable Credentials

- Retours d’expérience : très limités en production, essentiellement des projets pilotes

Cette immaturité implique qu’OpenID4VP reste aujourd’hui un sujet de veille et d’expérimentation plutôt qu’une solution déployable en production pour la majorité des organisations.

Keycloak et OpenID4VP / OID4VCI

Keycloak, solution open source de gestion des identités, constitue une base solide pour gérer l’authentification OpenID Connect aujourd’hui et préparer l’avenir. Voici l’état actuel du support des Verifiable Credentials :

État du support OID4VCI (émission de credentials) :

- Keycloak a introduit un support expérimental pour OpenID for Verifiable Credential Issuance (OID4VCI) dans ses versions récentes (v25/26)

- Keycloak peut agir en tant qu’Issuer de Verifiable Credentials selon les flux OIDC dédiés (notamment le flux de code pré-autorisé)

- Cette fonctionnalité permet d’émettre des justificatifs dans les wallets utilisateurs

Source : Keycloak Release Notes

État du support OpenID4VP (présentation de credentials) :

- Aucun support natif d’OpenID4VP n’est disponible à ce jour dans Keycloak

- Aucune fonctionnalité prête à l’emploi ne permet de jouer le rôle de Verifier recevant une Verifiable Presentation

- La prise en charge d’OpenID4VP et de Self-Issued OpenID Provider v2 (SIOPv2) est en discussion dans la communauté Keycloak, mais reste au stade de développement

Sources : Discussion GitHub #17616 et Issue #25936

Implications pratiques :

- Keycloak reste une solution robuste pour gérer OpenID Connect (authentification actuelle)

- Le support OID4VCI expérimental permet d’expérimenter l’émission de credentials

- Pour implémenter OpenID4VP comme Verifier, des développements spécifiques ou des solutions complémentaires sont nécessaires

- La roadmap Keycloak évolue, il est recommandé de suivre les discussions communautaires

Conclusion : Complémentarité et transition progressive

OpenID4VP ne vient pas remplacer OpenID Connect, mais le compléter pour répondre à de nouveaux enjeux que le modèle classique ne peut pas adresser efficacement.

L’enjeu pour les responsables IAM n’est pas de migrer d’OpenID Connect vers OpenID4VP, mais de comprendre comment ces deux modèles coexisteront dans votre architecture :

- OpenID Connect continuera d’assurer l’authentification quotidienne et le SSO pour la majorité des cas d’usage

- OpenID4VP complétera progressivement cette architecture pour les cas nécessitant vérification forte, conformité stricte ou divulgation sélective

- La transition sera graduelle et nécessitera une coexistence longue durée

Position d’Aduneo sur OpenID4VP :

Nous suivons de près l’évolution d’OpenID4VP et préparons nos clients à cette transformation, mais nous recommandons actuellement une approche prudente :

- Veille et formation : comprendre les concepts et suivre la maturation de l’écosystème

- Expérimentation ciblée : identifier des cas pilotes pertinents (vérification d’âge, KYC simplifié)

- Maintien de la robustesse OpenID Connect : ne pas fragiliser l’existant fonctionnel

- Suivi des wallets : anticiper l’arrivée de l’EUDI Wallet (fin 2026) et de France Identité

OpenID4VP représente une évolution importante de l’IAM, mais pas une révolution immédiate. Les organisations qui comprennent cette distinction, qui se forment progressivement et qui maintiennent une architecture flexible seront les mieux positionnées pour intégrer ces nouvelles capacités quand l’écosystème sera mature.

Vous souhaitez évaluer la pertinence d’OpenID4VP pour vos cas d’usage ?

Contactez nos experts IAM pour un audit personnalisé : Echanger avec nos experts.

Sources et liens utiles

Standards OpenID :

Keycloak :

EUDI Wallet et France Identité :

Pour aller plus loin :

- SAML, OAuth2, OpenID Connect : Comment choisir le bon protocole d’authentification en 2025 ?

- Keycloak : une alternative open source pour la gestion des identités et accès client (CIAM)

_______

Article rédigé par Aduneo – Experts IAM depuis 2001

www.aduneo.com | contact@aduneo.com